在之前的文章中,我们了解了很多加密算法,基本上都是作为加密数据的工具出现,那么今天我们来了解一个不能用来加密数据,但却被美国NIST作为DSS数字签名的标准的加密算法——DSA数字签名算法。

什么是DSA算法?

DSA数字签名算法全称为Digital Signature Algorithm,它是Schnorr和ElGamal签名算法的变种,一种公开密钥算法,不能用来加密数据,一般用于数字签名和认证。

DSA算法的特点

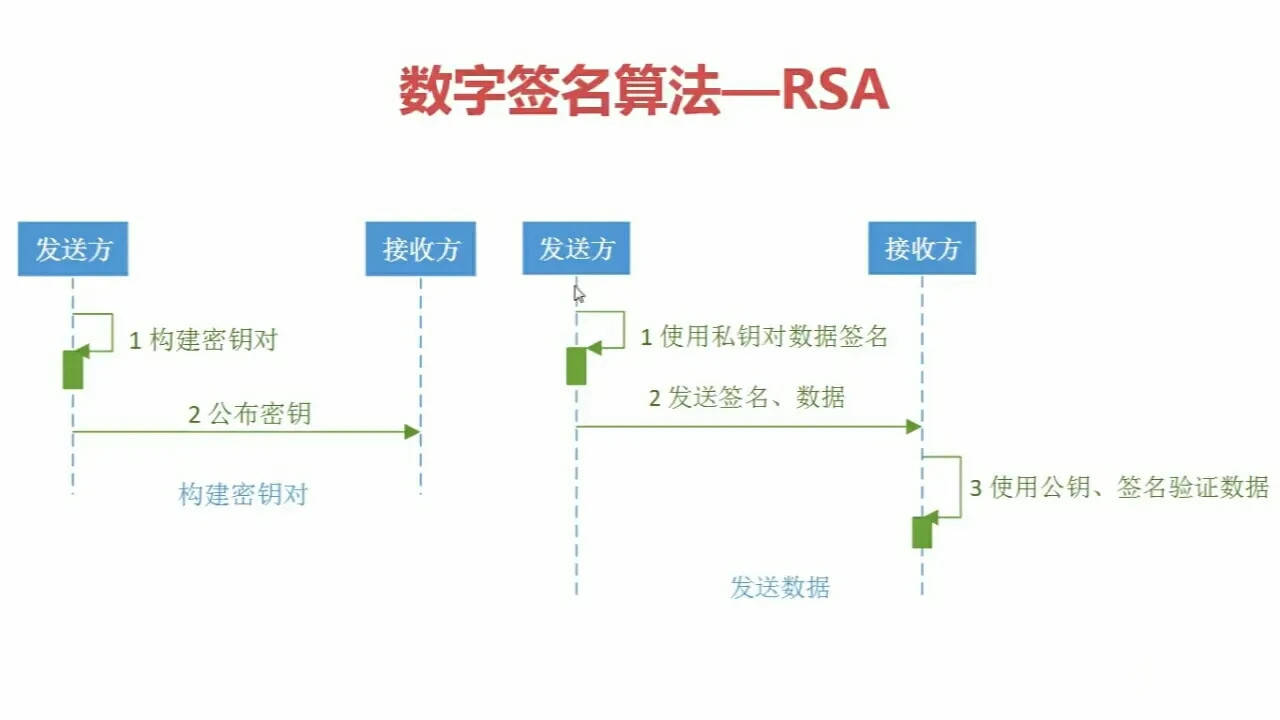

DSA算法中不单单只有公钥、私钥,还有数字签名。私钥加密生成数字签名,公钥验证数据及签名。在DSA数字签名和认证中,发送者使用自己的私钥对文件或消息进行签名,接受者收到消息后使用发送者的公钥来验证签名的真实性,包括数据的完整性以及数据发送者的身份,如果数据和签名不匹配则认为验证失败。

DSA数字签名可以理解为是单向加密的升级,不仅校验数据完整性,还校验发送者身份,同时还由于使用了非对称的密钥来保证密钥的安全,所以相比消息摘要算法更安全。

DSA和RSA不同之处在于它不能用作加密和解密,也不能进行密钥交换,只用于签名,DSA比RSA要快很多。

DSA算法的原理

DSA是基于整数有限域离散对数难题的,其安全性与RSA相比差不多。DSA的一个重要特点是两个素数公开,这样,当使用别人的p和q时,即使不知道私钥,用户也能确认它们是否是随机产生的。

DSA算法签名过程

- 使用消息摘要算法将要发送数据加密生成信息摘要。

- 发送方用自己的DSA私钥对信息摘要再加密,形成数字签名。

- 将原报文和加密后的数字签名一并通过互联网传给接收方。

- 接收方用发送方的公钥对数字签名进行解密,同时对收到的数据用消息摘要算法产生同一信息摘要。

- 将解密后的信息摘要和收到的数据在接收方重新加密产生的摘要进行比对校验,如果两者一致,则说明在传送过程中信息没有破坏和篡改;否则,则说明信息已经失去安全性和保密性。

DSA算法因为强大的安全性,成为数字签名算法中的佼佼者,目前已经广泛应用于数字签名领域。

免责声明:素材源于网络,如有侵权,请联系删稿。

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。